Μια ομάδα ερευνητών του κυβερνοχώρου αποκάλυψε σήμερα λεπτομέρειες για μια νέα ευαισθησία υψηλού κινδύνου που επηρεάζει δισεκατομμύρια συσκευές παγκοσμίως – συμπεριλαμβανομένων διακομιστών και σταθμών εργασίας, φορητών υπολογιστών, επιτραπέζιων υπολογιστών και συστημάτων IoT που εκτελούν σχεδόν οποιαδήποτε διανομή Linux ή σύστημα Windows.

Με την ονομασία «BootHole» παρακολουθείται ως CVE-2020-10713, η αναφερόμενη ευαισθησία βρίσκεται στο bootloader GRUB2, το οποίο, εάν εκμεταλλευτεί, θα μπορούσε ενδεχομένως να επιτρέψει στους εισβολείς να παρακάμψουν τη λειτουργία Secure Boot και να αποκτήσουν υψηλή προνομιακή επίμονη και κρυφή πρόσβαση στα στοχευμένα συστήματα.

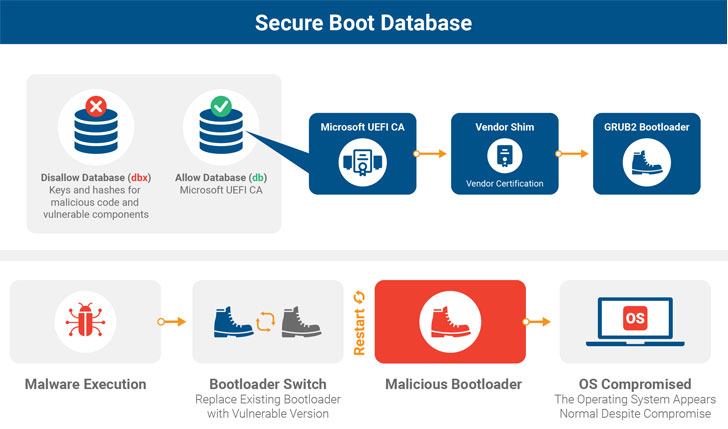

Το Secure Boot είναι ένα χαρακτηριστικό ασφαλείας του Unified Extensible Firmware Interface (UEFI) που χρησιμοποιεί ένα bootloader για να φορτώνει κρίσιμα στοιχεία, περιφερειακά και το λειτουργικό σύστημα, διασφαλίζοντας παράλληλα ότι εκτελείται μόνο κρυπτογραφικά υπογεγραμμένος κώδικας κατά τη διαδικασία εκκίνησης.

«Ένας από τους ρητούς σχεδιαστικούς στόχους του Secure Boot είναι η αποτροπή μη εξουσιοδοτημένου κώδικα, ακόμη και εκτέλεσης με δικαιώματα διαχειριστή, από την απόκτηση πρόσθετων προνομίων και επιμονής πριν από το λειτουργικό σύστημα απενεργοποιώντας το Secure Boot ή αλλιώς τροποποιώντας την αλυσίδα εκκίνησης», εξήγησε η έκθεση.

Ευαισθησία του GRUB2 Bootloader

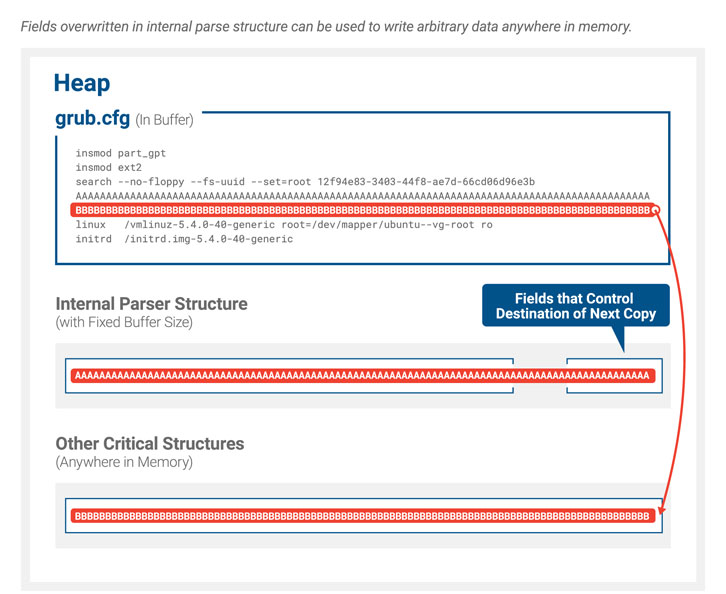

Ανακαλύφθηκε από ερευνητές από το Eclypsium, το BootHole είναι μια ευπάθεια υπερχείλισης buffer που επηρεάζει όλες τις εκδόσεις του GRUB2 και υπάρχει με τον τρόπο ανάλυσης περιεχομένου από το αρχείο διαμόρφωσης, το οποίο συνήθως δεν έχει υπογραφεί όπως άλλα αρχεία και εκτελέσιμα — αφήνοντας την ευκαιρία στους εισβολείς να σπάσουν την ρίζα υλικού του μηχανισμού εμπιστοσύνης.

Για να σημειωθεί, το αρχείο grub.cfg βρίσκεται στο διαχωριστικό του συστήματος EFI και, επομένως, για να τροποποιήσει το αρχείο, ένας εισβολέας χρειάζεται ακόμα ένα αρχικό πάτημα στο στοχευμένο σύστημα με δικαιώματα διαχειριστή που θα έδιναν τελικά στον εισβολέα ένα επιπλέον κλιμακούμενο προνόμιο στη συσκευή.

Παρόλο που το GRUB2 είναι το τυπικό bootloader που χρησιμοποιείται από τα περισσότερα συστήματα Linux, υποστηρίζει και άλλα λειτουργικά συστήματα, πυρήνες και εποπτικούς φορείς όπως το XEN.

«Η υπερχείλιση buffer επιτρέπει στον εισβολέα να αποκτήσει αυθαίρετη εκτέλεση κώδικα στο περιβάλλον εκτέλεσης UEFI, το οποίο θα μπορούσε να χρησιμοποιηθεί για την εκτέλεση κακόβουλου λογισμικού, την αλλαγή της διαδικασίας εκκίνησης, την άμεση επιδιόρθωση του πυρήνα του λειτουργικού συστήματος ή την εκτέλεση οποιουδήποτε αριθμού άλλων κακόβουλων ενεργειών», ανέφεραν οι ερευνητές.

Έτσι, για να εκμεταλλευτούν το ελάττωμα του BootHole σε συστήματα Windows, οι εισβολείς μπορούν να αντικαταστήσουν τους προεπιλεγμένους φορτωτές εκκίνησης που είναι εγκατεστημένοι σε συστήματα Windows με μια ευάλωτη έκδοση του GRUB2 για την εγκατάσταση του κακόβουλου λογισμικού rootkit. «Το πρόβλημα επεκτείνεται επίσης σε οποιαδήποτε συσκευή Windows που χρησιμοποιεί Secure Boot με την τυπική αρχή πιστοποιητικού Microsoft Third Party UEFI», αναφέρει η έκθεση.

Σύμφωνα με τη λεπτομερή έκθεση που οι ερευνητές μοιράστηκαν με το The Hacker News, αυτή η ευπάθεια μπορεί να οδηγήσει σε σημαντικές συνέπειες και αυτό οφείλεται κυρίως στο ότι η επίθεση επιτρέπει στους χάκερ να εκτελέσουν κακόβουλο κώδικα πριν από την εκκίνηση του λειτουργικού συστήματος, καθιστώντας δύσκολο για το λογισμικό ασφαλείας να εντοπίσει την παρουσία κακόβουλου λογισμικού ή να το καταργήσει.

Εκτός από αυτό, ο ερευνητής πρόσθεσε επίσης ότι «το περιβάλλον εκτέλεσης του UEFI δεν διαθέτει τυχαία Address Space Layout Randomization (ASLR) ή Data Execution Prevention (DEP / NX) ή άλλες τεχνολογίες μετριασμού εκμετάλλευσης που απαντώνται συνήθως σε σύγχρονα λειτουργικά συστήματα, οπότε το να δημιουργηθούν έτσι εκμεταλλεύσεις για αυτό το είδος ευπάθειας είναι πολύ πιο εύκολο».

Η απλή εγκατάσταση ενημερώσεων και ενημερώσεων κώδικα δεν θα επιλύσει το πρόβλημα

Οι ειδικοί στο Eclypsium έχουν ήδη επικοινωνήσει με σχετικές εταιρείες του κλάδου, συμπεριλαμβανομένων των πωλητών λειτουργικών συστημάτων και των κατασκευαστών υπολογιστών, για να τους βοηθήσουν να διορθώσουν το ζήτημα.

Ωστόσο, δεν φαίνεται να είναι εύκολο να επιλύσουν το ζήτημα εντελώς.

Η απλή εγκατάσταση ενημερωμένων εκδόσεων με ενημερωμένο GRUB2 bootloader δεν θα επιλύσει το πρόβλημα, επειδή οι εισβολείς μπορούν ακόμα να αντικαταστήσουν τον υπάρχοντα bootloader της συσκευής με την ευάλωτη έκδοση.

Σύμφωνα με το Eclypsium, ακόμη και «ο μετριασμός θα απαιτήσει την υπογραφή και ανάπτυξη νέων φορτωτών εκκίνησης και οι ευάλωτοι φορτωτές εκκίνησης θα πρέπει να ανακληθούν για να αποτρέψουν τους αντιπάλους από τη χρήση παλαιότερων, ευάλωτων εκδόσεων σε μια επίθεση».

Έτσι, οι επηρεαζόμενοι προμηθευτές θα πρέπει πρώτα να κυκλοφορήσουν τις νέες εκδόσεις των shims του bootloader για να υπογραφούν από την Microsoft 3rd Party UEFI CA.

Τελικά, η λίστα ανάκλησης του UEFI (dbx) πρέπει επίσης να ενημερωθεί στο υλικολογισμικό κάθε επηρεαζόμενου συστήματος για να αποφευχθεί η εκτέλεση αυτού του ευαίσθητου κώδικα κατά την εκκίνηση.

Αυτή η διαδικασία μετριασμού σε πολλαπλά στάδια ενδέχεται να διαρκέσει χρόνια για να ολοκληρώσουν οι οργανισμοί την ενημέρωση κώδικα.

«Ωστόσο, η πλήρης ανάπτυξη αυτής της διαδικασίας ανάκλησης πιθανότατα θα είναι πολύ αργή. Οι ενημερώσεις που σχετίζονται με το UEFI είχαν ιστορικό ότι οι συσκευές δεν μπορούν να χρησιμοποιηθούν και οι προμηθευτές θα πρέπει να είναι πολύ προσεκτικοί. Εάν η λίστα ανάκλησης (dbx) ενημερωθεί πριν από μία διανομή Linux, το bootloader και το shim ενημερώνονται, και τότε το λειτουργικό σύστημα δεν θα φορτωθεί», προειδοποίησαν οι ερευνητές.

Σε μια συμβουλευτική έκθεση που κυκλοφόρησε στα τέλη Ιουλίου, η Microsoft αναγνώρισε το ζήτημα, ενημερώνοντας ότι «προσπαθεί να ολοκληρώσει τον έλεγχο επικύρωσης και συμβατότητας ενός απαιτούμενου Windows Update που αντιμετωπίζει αυτό το θέμα ευπάθειας».

Συνέστησε επίσης στους χρήστες να εφαρμόζουν ενημερώσεις ασφαλείας μόλις κυκλοφορήσουν τις επόμενες εβδομάδες.

Εκτός από τη Microsoft, πολλές δημοφιλείς διανομές Linux έχουν κυκλοφορήσει επίσης σχετικές συμβουλές που εξηγούν το ελάττωμα, τους πιθανούς μετριασμούς και το χρονοδιάγραμμα για τις επερχόμενες ενημερώσεις ασφαλείας.

Ακολουθεί μια λίστα για όλες τις γνωμοδοτικές:

Πηγές:

- There’s a Hole in the Boot (2020). Ανακτήθηκε από www.eclypsium.com (Τελευταία πρόσβαση: 9/8/2020)

- Constantin L. (2020). Linux GRUB2 bootloader flaw breaks Secure Boot on most computers and servers. Ανακτήθηκε από: www.csoonline.com (Τελευταία πρόσβαση: 9/8/2020)

- Germain J. (2020). New Security Hole Puts Windows and Linux Users at Risk. Ανακτήθηκε από: www.technewsworld.com (Τελευταία πρόσβαση: 9/8/2020)